Учёные ЮФУ придумали, как защитить беспилотники от удалённого взлома

Новая уникальная технология, разработанная учёными ЮФУ, позволит предотвратить дистанционные атаки, используя при этом не более 10% ресурсов процессора БПЛА.

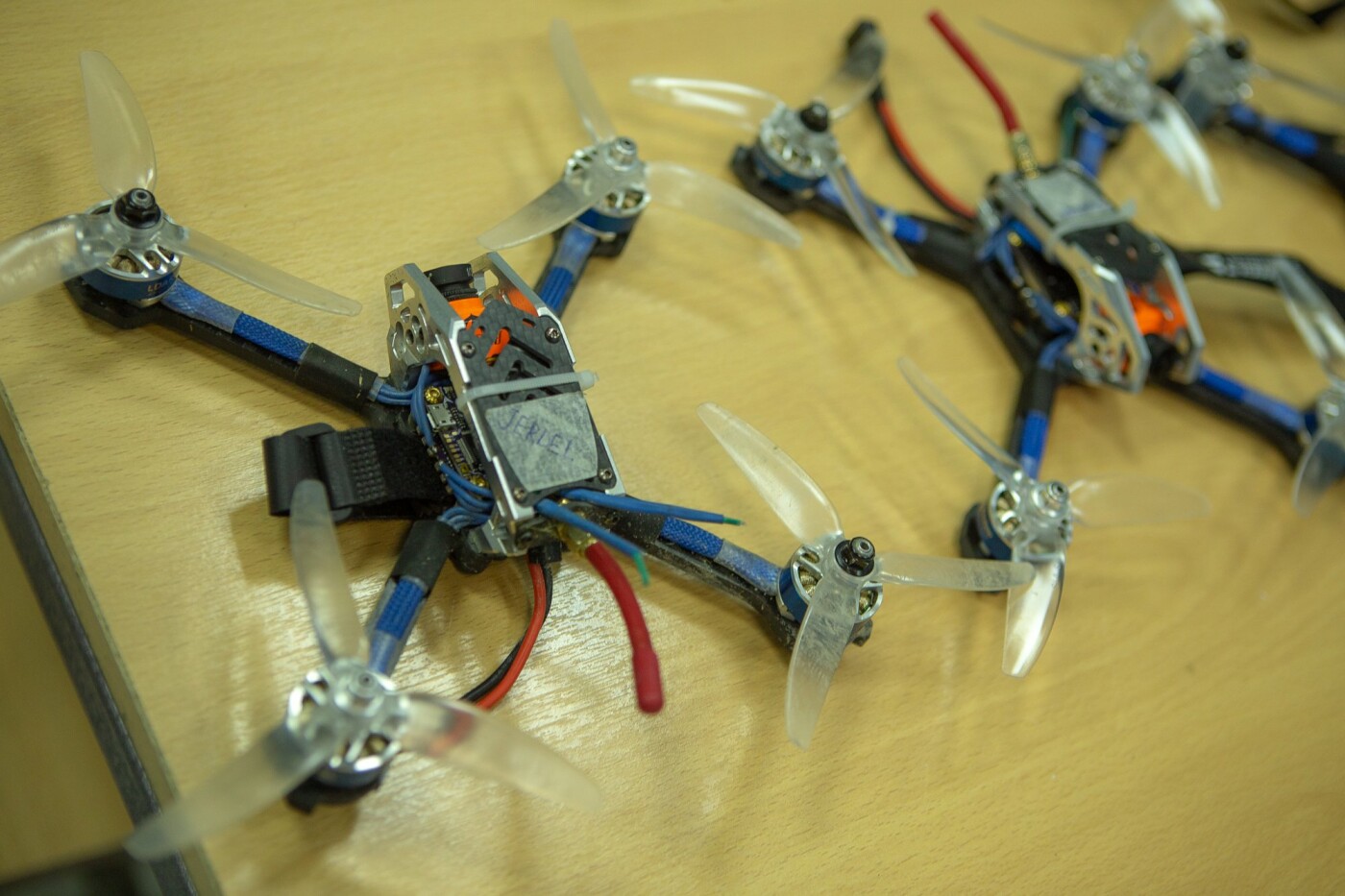

В ХХI веке появились огромные перспективы применения беспилотных летательных аппаратов (БПЛА) для различных целей: их используют для промышленного и сельскохозяйственного мониторинга, при проведении поисковых и спасательных операций, для охраны особых природных территорий и государственных границ. Многие страны мира активно занимаются разработкой БПЛА.

Несмотря на свою востребованность и пользу, беспилотники подвержены атакам. Таким образом, злоумышленники могут захватить их и использовать их в своих целях. Средства обеспечения кибербезопасности далеко не новинка, но, по словам учёных, зачастую они либо недостаточно эффективны, либо сильно снижают производительность БПЛА и требуют дорогостоящего оборудования для реализации.

Решение этой проблемы разработали ученые ЮФУ – они создали уникальную технологию самотестирования БПЛА. Благодаря этой разработке БПЛА автономно в реальном времени может обнаружить нарушения безопасности и устранять их последствия. Данная технология успешно предотвращает 99% попыток угона, а это на 3-10% превосходит лучшие аналоги. Результаты самотестирования опубликованы в журнале Sensors.

«Наш метод основан на принципе рефлексии: БПЛА должен уметь распознавать аномалии в собственном поведении и устранять их без оператора или внешних систем. Алгоритм оценивает скорость полета, количество спутников, от которых поступает сигнал, и его мощность, загрузку центрального процессора, параметры полета. Такое «самосознание» позволяет беспилотнику различать разные типы событий, будь то попытки взлома или воздействие природной среды», – рассказала доцент кафедры безопасности информационных технологий ЮФУ Елена Басан.

Главное преимущество нового метода – эффективная математическая концепция, основанная на функции расхождения Кульбака-Лейблера, согласно которой можно избежать использования громоздких нейросетевых инструментов, требующих достаточно серьёзных вычислительных мощностей. Новая разработка позволит задействовать не более 10% ресурсов процессора.

Чтобы технология была эффективной, учёные смоделировали различные сценарии атак, в том числе так называемый спуфинг GPS (от англ. Spoofing, «подделка»), при котором злоумышленник выдает себя за доверенный источник навигационных данных. Для моделирования атаки использовался специализированный радиочастотный модуль HackRF One.

«Мы задействовали сразу несколько механизмов обнаружения несанкционированного доступа: анализ на основе спецификации ожидаемого поведения БПЛА, а также анализ аномалий системы – сбоев или нежелательной активности», – отметила Елена Басан.

В дальнейшем исследователи ЮФУ планируют совершенствовать свою разработку и создать на её основе комплекс всесторонней защиты БПЛА, включающий различные способы реагирования на кибернетические угрозы.